Оттиски (Thumbprints)

Оттиски определяются путем вычисления хэш функции SHA-1, следуя кодировке DER ASN.1 структур:

UnsignedCertificate

UnsignedCertificateRevocationList

UnsignedBrandCRLIdentifier

Оттиск является тем же самым хэшем, который используется для подписи, верификации, CRL или BCI. Оттиски посылаются в сообщениях-запросах SET и могут игнорироваться получателем. Отправитель не обязан посылать все оттиски для всех сертификатов, CRL и BCI, имеющимся в его кэше, а только те, которые имеют отношение к конкретной паре сообщений запрос/отклик. Например, программа продавца не обязана посылать оттиски для всех держателей карт или всем платежным системам. Процедура отправки оттиска представлена в таблице 4.6.2.7.

Таблица 4.6.2.7. Посылка оттиска

| Шаг | Действие |

| 1 | Инициализировать буфер для запоминания оттисков |

| 2 | Добавить оттиск (хэш):

|

| 3 | Присылается результат работы шага 2. |

Получатель проверяет то, что отправитель владеет всеми сертификатами, CRL и BCI, необходимыми для завершения обработки сообщения. Получатель может проигнорировать оттиски и послать эту информацию запросившему. Обработка оттисков получателем представлена в таблице 4.6.23.8.

Таблица 4.6.2.8. Обработка оттисков получателем

| Шаг | Действие |

| 1 | Инициализировать буфер для запоминания оттисков |

| 2 | Для каждого из них:

|

| 3 | Присылается результат работы шага 2 со списком сертификатов, CRL и BCI, которые следует послать в отклике. |

Простая инкапсуляция с оператором подписи Enc(s,r,t) представляет данные, которые были сначала подписаны, а затем зашифрованы. Этот случай соответствует варианту PKCS#7 SignedData, инкапсулированных в EnvelopedData. Процедура выполняется следующим образом.

| Шаг | Действие |

| 1 | Используя оператор подписи и секретный ключ объекта s, подписать содержимое группы t |

| 2 | Добавить результат шага 1 в группу t |

| 3 | Используя оператор асимметричного шифрования и общедоступный ключ получателя r, зашифровать результат шага 2 |

| 4 | Послать результат работы шага 3 |

| Шаг | Действие |

| 1 | Инициализировать и загрузить информационные поля, зависимые от типа сообщения |

| 2 | Преобразовать информационные поля, подлежащие шифрованию, в формат DER |

| 3 | Сформировать новый ключ DES |

| 4 | Зашифровать результат работы шага 2, используя ключ DES из шага 3. Используется режим DES-CBC. |

| 5 | Инициализировать буфер зашифрованных данных с помощью кода типа данных, идентификатора алгоритма и добавить эту информацию к результату шага 4. |

| 6 | Инициализировать буфер цифрового конверта, в зависимости от получателя (128 байт) |

| 7 | Инициализировать буфер дополнительного шифрования OAEP с использование ключа из шага 3. |

| 8 | Применить OAEP для буфера цифрового конверта |

| 9 | Зашифровать результат шага 8, используя асимметричный общедоступный ключ объекта r |

| 10 | Инициализировать информационный буфер получателя посредством идентификатора алгоритма RSA и добавить туда результат работы шага 9 |

| 11 | Инициализировать буфер EnvelopedData PKCS#7 и положить туда результат шага 10 и 5 |

| 12 | Прислать результат шага 11 |

Он предполагает быстрое симметричное шифрование открытого текста сообщения и последующее шифрование секретного ключа с использование общедоступного ключа получателя. Процедура такого шифрования представлена в таблице 4.6.2.10. Таблица 4.6.2.10. Асимметричное шифрование с гарантией целостности

| Шаг | Действие |

| 1 | Инициализировать и загрузить информационные поля, зависимые от типа сообщения |

| 2 | Преобразовать информационные поля, подлежащие шифрованию, в формат DER |

| 3 | Вычислить хэш SHA-1 результата шага 2 |

| 4 | Сформировать новый ключ DES |

| 5 | Зашифровать результат работы шага 2, используя ключ DES из шага 4. Используется режим DES-CBC. |

| 6 | Инициализировать буфер зашифрованных данных с помощью кода типа данных, идентификатора алгоритма DES и добавить эту информацию к результату шага 5. |

| 7 | Инициализировать буфер цифрового конверта, в зависимости от получателя (128 байт) |

| 8 | Инициализировать буфер дополнительного шифрования OAEP с использование ключа из шага 4 и хэша, вычисленного на шаге 5. |

| 9 | Применить OAEP для буфера цифрового конверта |

| 10 | Зашифровать результат шага 9, используя асимметричный общедоступный ключ объекта r |

| 11 | Инициализировать информационный буфер получателя посредством идентификатора алгоритма RSA и добавить туда результат работы шага 10 |

| 12 | Инициализировать буфер PKCS#7 и положить туда результат шага 11 и 6 |

| 13 | Прислать результат шага 12 |

| Шаг | Действие |

| 1 | Инициализировать и загрузить информационные поля, зависимые от типа сообщения |

| 2 | Преобразовать информационные поля, подлежащие шифрованию, в формат DER |

| 3 | Зашифровать результат работы шага 2, используя ключ k. Применяется алгоритм DES или CDMF в зависимости от того, какой из этих алгоритмов поддерживается получателем сообщения. Для DES используется режим DES-CBC. |

| 4 | Инициализировать буфер зашифрованных данных с помощью кода типа данных, идентификатора алгоритма (DES или CDMF) и добавить к этой информации результат шага 3. |

| 5 | Прислать результат шага 4 |

Для SET алгоритмом подписи по умолчанию является RSA с хэшем SHA-1. Обычно для SET подпись делается до шифрования. Операция цифровой подписи для SignedData всегда производится над данными, представленными в формате DER (ASN.1). Операции подпись SignedData никогда не производятся для произвольных строк октетов (например, для ASCII-строк). По этой причине тип содержимого data не используется никогда. PKCS#7 требует включения в подписываемый текст двух аутентифицированных атрибутов. Такими атрибутами являются contentType и messageDigest, оба они включаются в содержимое, которое подписывается в рамках SET. SignedData имеет формат DER, и содержат октеты тэга и длины атрибутов. Исходные данные для расчета дайджеста сообщения берутся из компонента content последовательности ContentInfo. ContentInfo связывает идентификатор компонента contentType с типом компонента >content. В SET каждый тип содержимого однозначно именуется объектным идентификатором. Так как это значение не защищено от атак подмены, он также включается в authenticateAttributes. Атрибут contentType специфицирует идентификатор объекта, который соответствует значению компонента contentType последовательности ContentInfo. Атрибут messageDigest содержит значение хэшированного компонента content ContentInfo. Определение последовательности SignerInfos в PKCS#7 допускает любое число подписантов (по одному SignerInfo на каждого). SET PKCS#7 SignedData требует наличия одного подписанта для всех сообщений кроме CertReq и CertInqReq, которые требуют две подписи, когда используются для обновления сертификата. Таким образом, требования SET несколько мягче, чем PKCS#7. В компоненте SignerInfo из SignerInfos как authenticateAttributes, так и unauthenticateAttributes компоненты специфицируются опционно. В SET компонент unauthenticateAttributes последовательности SignerInfo всегда отсутствует и никогда не появляется при кодировании SignedData. Компонент же authenticateAttributes всегда присутствует и включается в процесс вычисления дайджеста.

Процедура цифровой подписи представлена в таблице 4.6.2.12. Таблица 4.6.2.12. Процедура формирования цифровой подписи

| Шаг | Действие |

| 1 | Инициализировать тип SignedData, введя код версии, идентификатор алгоритма и тип содержимого, подлежащего подписанию |

| 2 | Преобразовать информацию, подлежащую подписанию в формат DER |

| 3 | Использовать результат шага 2 для инициализации компонента content из ContentInfo. |

| 4 | Инициализировать тип SignerInfo, введя код версии, идентификаторы алгоритмов вычисления и шифрования дайджеста |

| 5 | Вычислить дайджест сообщения, используя SHA-1 для результата шага 3 |

| 6 | Инициализировать структуру authenticatedAttributes и занести в структуру атрибуты contentType и messageDigest. Установить компоненты type атрибутов равными идентификаторам этих атрибутов |

| 7 | Инициализировать компонент values первого атрибута типа кодом содержимого, подлежащего подписанию, а второго атрибута - значением дайджеста, вычисленного на этапе 5 |

| 8 | Закодировать аутентифицированные атрибуты и зашифровать результат, используя секретный ключ отправителя. Поместить результат в SignedData |

| 9 | Выбрать соответствующие сертификаты Х.509 и CRL, необходимые для верификации подписи, и включить их в SignedData |

| 10 | Если тип сообщения требует двух подписей, повторить шаги с 4 по 9 |

| Шаг | Действие |

| 1 | Установить ipad соответствующим буферу, который содержит 64 байта с кодами 0х36 |

| 2 | Установить opad равным буферу, содержащему 64 байта с кодами 0х5С |

| 3 | Добавить нули в конец k, чтобы размер строки стал равным 64 байтам. Например, если длина k равна 20 байт, то следует добавить 44 нуля. |

| 4 | Осуществить операцию побитового исключающего ИЛИ для результата шага 3 и ipad |

| 5 | Добавить данные группы t в 64-байтовый буфер, сформированный на этапе 4 |

| 6 | Вычислить хэш SHA-1 для результата шага 5 с привлечением Hash-оператора |

| 7 | Осуществить операцию побитового исключающего ИЛИ для результата шага 3 и opad |

| 8 | Добавить результат SHA-1 шага 6 к 64-байтовому буферу, заполненному в результате шага 7 |

| 9 | Вычислить хэш SHA-1 для результата шага 8 с привлечением Hash-оператора |

| 10 | Прислать результат работы шага 9 |

Этот оператор соответствует параметризованному типу ASN.1 H{}. Он используется только в обработке OAEP. Оператор DigestedData DD(T) соответствует 160-битовому хэшу SHA-1 группы, вложенной в последовательность PKCS DigestedData. Протокол SET использует параметризованный тип DD{} (detached digests). Каждый тип содержимого типа дайджест в SET имеет имя, уникальный идентификатор объекта. Компонент contentType из ContentInfo делается равным значению этого идентификатора. Компонент digest из DigestedData является результатом вычисления дайджеста сообщения. Он содержит дайджест сообщения типа SET, идентифицируемый компонентом contentType из contentInfo. Дайджест вычисляется с помощью алгоритма из перечня DigestAlgorithm. Вычисление производится для полного DER-представления, включая тэг, длину в октетах и типа ASN.1. Компонент digestAlgorithm из DigestedData устанавливается равным одному из значений кодов алгоритма. Код digestAlgorithm используется получателем для проверки дайджеста сообщения. Верификация осуществляется путем независимого вычисления дайджеста сообщения и сравнения его значения с компонентом digest из DigestedData. Последовательность действий показана в таблице 4.6.2.14. Таблица 4.6.2.14. Процедура вычисления дайджеста сообщения.

| Шаг | Действие |

| 1 | Установить B равным адресу группы t, для которой вычисляется дайджест |

| 2 | Установить L равным длине группы t |

| 3 | Инициализировать 160-битный буфер для хранения хэша SHA-1 |

| 4 | Вычислить хэш SHA-1 для буфера, используя B и L |

| 5 | Положить результат шага 4 в поле digest DigestedData |

| 6 | Положить идентификатор хэш-алгоритма SHA-1 в digestAlgorithm |

| 7 | Установить значение версии равным нулю |

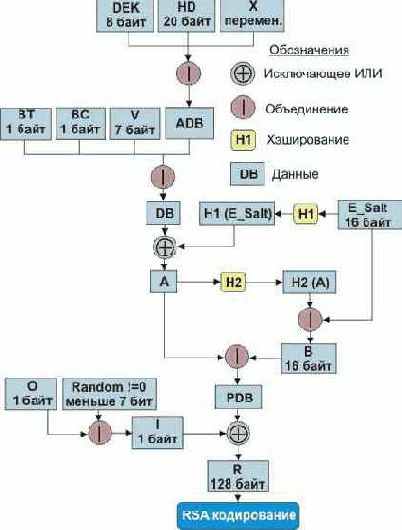

Существуют криптографические методы, которые позволяют определить одни биты сообщения легче, чем другие. OAEP случайным образом перераспределяет биты блока PKCS#7 так, что все биты становятся с этой точки зрения эквивалентными. Примитивы шифрования E, EH, EX и EXH объединяют RSA-шифрование и алгоритм OAEP (Bellare-Rogaway Optimal Asymmetric Encryption Padding). SET использует OAEP для получения дополнительной защиты информации о счете клиента (владельца карты, продавца или получателя) с помощью цифрового конверта. Реализация алгоритма OAEP продемонстрирована в таблице 4.6.2.15. Таблица 4.6.2.15. Описание алгоритма OAEP

| Шаг | Действие |

| 1 | Подготовить дополнительные данные, как это описано в формате сообщения |

| 2 | Если используется оператор шифрования EH или EXH, вычислить хэш SHA-1 для данных подлежащих DES-шифрованию |

| 3 | Сформировать новый случайный ключ для DES-шифрования регулярной части данных |

| 4 | Объединить DES-ключ, хэш SHA-1 данных (HD) перед DES-шифрованием (если оно применяется) и любые дополнительные данные, чтобы сформировать действительный блок данных ADB (Actual Data Block). |

| 5 | Взять байт, содержащий код 0х03 (тип блока - BT), семь байтов нулей (байты верификации - V) и байт блока содержимого (BC) и положить в ADB, тем самым формируя блок данных (DB). DB= BT|BC|V|ADB |

| 6 | Сгенерировать случайную 16-битовую строку E-Salt и вычислить H1(E-Salt). H1 выдает лидирующие байты хэша SHA-1 |

| 7 | Вычислить А=DB Е H1(E-Salt) |

| 8 | Осуществить присвоение B= E-Salt Е H2(A). Сформировать PDB, объединив А и В. Н2 предоставляет завершающие байты хэша SHA-1 |

| 9 | Присвоить I случайное значение, не равное 0х00 или 0х80 |

| 10 | Зашифровать полученный блок R с помощью RSA |

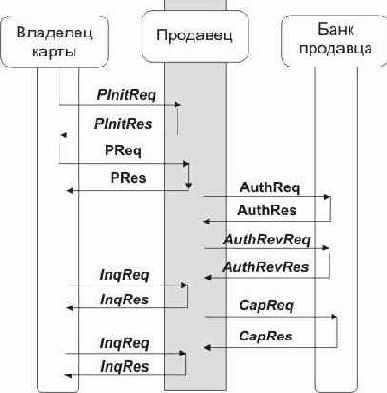

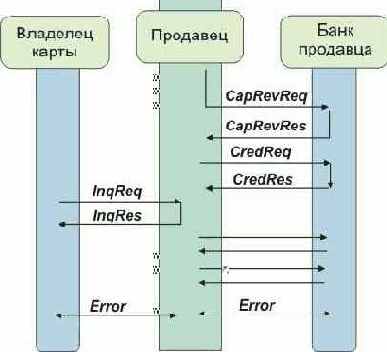

Диаграмма работы OAEP Обработка ошибок Каждому сообщению-запросу должно соответствовать сообщение-отклик. Сообщения об ошибках могут соответствовать как запросам, так и откликам. Сообщение об ошибке указывает, что приславший его не смог разобрать формат полученного запроса или отклика, или при обработке потерпели неудачу верификационные тесты. Не следует путать отрицательный отклик с сообщением об ошибке. Сообщение об ошибке посылается при невозможности обработать входное сообщение. Сообщение Error не посылается, например, при непрохождении аутентификации. Причиной сигнала ошибки может быть искажение пакета при транспортировке по локальной сети или через Интернет, нелегальные значения полей сообщения или протокольные искажения. Для выявления сообщений-дубликатов достаточно использовать открытый текст, содержащийся в цифровом конверте сообщения. Реакция получателя на сообщение-дубликат зависит от свойств идемпотентности конкретного типа сообщения, от числа дубликатов, частоты их поступления и от того, кто является их отправителем. Поврежденным сообщением считается такое, которое не может быть обработано. В норме такие сообщения не должны приходить, так как имеется контроль корректности пакетов на транспортном уровне и при обнаружении любых повреждений сообщение должно быть переслано повторно. Но если такое “невозможное событие” все-таки произойдет, будет послано сообщение Error, содержащие код типа ошибки и идентификатор сообщения, ее вызвавшего. Приложение никогда не посылает сообщение Error в ответ на другое сообщение Error. Сообщения, которые не являются протокольными для SET, просто игнорируются. Если тэг типа сообщения равен 999 (указывая, что это сообщение об ошибке), приложение SET не должно ни при каких обстоятельствах посылать на него отклик. Когда приложение сталкивается с ошибкой, оно формирует Error-сообщение в следующей последовательности.

| Шаг | Действие |

| 1 | Сформировать ErrorTBC следующим образом:

|

| 2 | Подписать сообщение Error, если имеется сертификат подписи |

| 3 | Вызвать формирование цифрового конверта и отправить сообщение |

Для сообщения Error определены следующие поля

| Имя поля | Описание |

| Error | <Signed Error, UnsignedError > |

| SignedError | S(EE, ErrorTBS) |

| UnsignedError | ErrorTBSНеподписанная версия Error будет использоваться, если объект не имеет сертификата подписи |

| ErrorTBS | { ErrorCode, ErrorNonce, [ErrorOID], [ErrorThumb], ErrorMsg} |

| ErrorCode | Цифровой код, определяющий условия ошибки (см. табл. 4.6.2.16) |

| ErrorNonce | Разовый код, который гарантирует, что подпись генерируется для трудно предсказуемых данных |

| ErrorOID | Объектный идентификатор неподдерживаемых критических расширений, вызвавших ошибку |

| ErrorThumb | Оттиск сертификата, который вызвал ошибку или хэш сертификата, если произошла ошибка верификации подписи |

| ErrorMsg | <MessageHeader, BadWrapper> |

| MessageHeader | Заголовок сообщения, которое вызвало ошибку |

| BadWrapper | Цифровой конверт сообщения, которое вызвало ошибку (не более 20 килобайт) |

| Ошибка | Описание |

| unspecifiedFailure | Причина неудачи не фигурирует в списке стандартных ошибок |

| messageNotSupported | Этот вполне корректный тип сообщения не поддерживается получателем |

| decodingFailure | Произошла ошибка в процессе DER-кодирования сообщения |

| invalideCertificate | Сертификат, необходимый для обработки сообщения, некорректен. Поле ErrorThumb идентифицирует этот сертификат. |

| expiredCertificate | Время действия сертификата, необходимого для обработки сообщения, иссякло. Поле ErrorThumb идентифицирует этот сертификат. |

| revokedCertificate | Сертификат, необходимый для обработки сообщения, отозван. Поле ErrorThumb идентифицирует этот сертификат. |

| missingCertificate | Сертификат, необходимый для обработки этого сообщения, отсутствует в кэше сертификатов получателя. |

| signatureFailure | Цифровая подпись сообщения не может быть верифицирована |

| badMessageHeader | Заголовок сообщения не может быть обработан |

| wrapperMsgMismatch | Содержимое цифрового конверта сообщения не согласуется с внутренним содержимым сообщения. |

| versionTooOld | Номер версии сообщения слишком стар для получателя |

| versionTooNew | Номер версии сообщения слишком нов для получателя |

| unrecognizedExtension | Сообщение или сертификат содержит критическое расширение, которое получатель не может обработать. Поле ErrorOID идентифицирует расширение. Если расширение присутствует в сертификате, поле ErrorThumb идентифицирует сертификат |

| messageTooBig | Сообщение слишком длинно для получателя |

| signatureRequired | Неподписанная версия сообщения неприемлема |

| messageTooOld | Дата сообщения слишком далеко в прошлом для получателя |

| messageTooNew | Дата сообщения слишком близка для получателя |

| thumbsMismatch | Оттиск, посланный в неподписанном запросе, не согласуется с тем, что прислано запрашивающей стороне |

| unknownXID | Получен неизвестный RRPID |

| challengeMismatch | Вызов, посланный в запросе, не согласуется с вызовом в отклике |

Так как сообщения Error могут посылаться, в том числе и в ответ на отклик, возникает проблема при работе с протоколами, базирующимися на алгоритмах запрос-отклик (например, HTTP). В этом случае сообщение об ошибке может посылаться в качестве запроса, на который необязательна посылка отклика. На нижележащем протокольном уровне при этом может происходить таймаут. Работа с сертификатами В работе с сертификатами участвуют девять субъектов. Иерархия этих субъектов представлена на рис. 4.6.2.10. Верхнюю позицию в иерархии занимает корневой центр сертификации. Корневой сертификат следует требованиям документа X.509 (версия 3) с некоторыми расширениями, вводимыми протоколом SET. Прежде чем система будет развернута, должны быть проделаны следующие операции:

- Нужно сформировать пару #1 корневых ключей R1

- Сгенерировать сертификат для корневого ключа #1 (C1)

- Сформировать пару #2 корневых ключей R2

- Вычислить оттиск (хэш - H2) общедоступной составляющей R2

- Вычисляется общедоступная часть корневого ключа #3 (R3)

- Определяется оттиск R3 (хэш H3)

- Формируется сертификат корневого ключа #2 (C2 - содержит H3)

Проверка сертификатов производится строго в соответствии с данной иерархической схемой. Доступ к корневому центру сертификации производится крайне редко, только в случае получения нового сертификата платежной системы или при обновлении корневого сертификата. При взаимодействии с ним привлекается в максимально возможной мере аппаратный контроль. Если произойдет раскрытие секретного ключа платежной системы, то RCA сформирует и разошлет новый список отмененных сертификатов CRL (Certificate Revocation List). BCA являются независимыми для каждой платежной системы и реализуются практически теми же мерами безопасности, как и RCA. Эти центры служат для формирования и рассылки геополитических и/или сертификатов владельцев карты, продавцов или платежных центров, размещенных ниже по иерархии. Они также ответственны за обновление и рассылку списков CRL и BCI, содержащие все CRL платежной системы. Геополитические центры сертификации (являются опционными) позволяют платежным системам перераспределять ответственность между отдельными географическими и политическими регионами. Эти центры ответственны за формирование и рассылку соответствующих региональных CRL. Центры сертификации владельцев карт (ССА) формируют по запросу и отсылают сертификаты владельцам платежных карт. Запрос сертификата может быть послан через WEB или по электронной почте. ССА поддерживают взаимоотношения с эмитентами карт для сертификации счетов владельцев карт. ССА также занимаются рассылкой CRL, сформированных RCA, BCA, GCA и центров сертификации платежных центров. Функции CCA может выполнять центр платежной системы, эмитента карты или какой-то иной субъект, который отвечает требованиям конкретной платежной системы. Центр МСА ответственен за рассылку сертификатов продавцам. Получатели (Acquirers) проверяют и одобряют запросы сертификатов продавца до их выдачи центром MCA. Центр PCA служит для выдачи сертификатов для платежных центров. Их функции, также как и в случае CCA, могут выполняться центрами платежной системы, получателя и т.д. Любой центр сертификации выполняет следующие функции:

- Формирование и выдача сертификата

- Обновление сертификатов

- Контроль работоспособности сертификатов и удаление непригодных

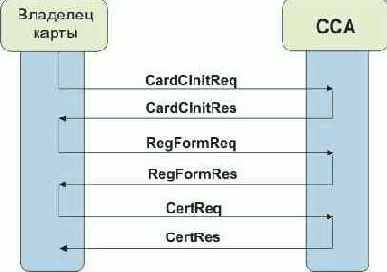

Для владельцев карты формируются только сертификаты подписи, для продавцов и платежных центров формируются сертификаты подписи и шифрования. Сертификаты для владельцев карт формируются центрами CCA. Выпуск сертификата держателя карты включает в себя следующие обмены между держателем карты и CCA (см. также рис. 4.6.2.2).

- Владелец карты посылает запрос сертификата

- ССА производит шифрование сертификата для защиты передачи номера платежной карты в ССА

- Владелец шифрует номер своей карты, используя сертификат ССА, и посылает результат в ССА

- ССА откликается посылкой формы для регистрации сертификата карты

- Владелец карты заполняет форму, которая включает в себя его общедоступный ключ, и посылает форму в ССА для регистрации

- ССА верифицирует полученную регистрационную информацию с привлечением эмитента карты и генерирует сертификат, подписывает его и посылает владельцу карты.

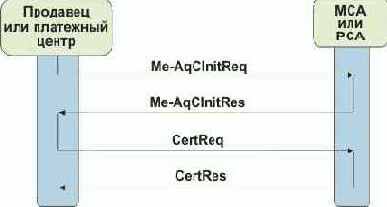

- Продавец посылает запрос сертификата в МСА.

- МСА откликается посылкой регистрационной формы.

- Продавец заполняет форму и посылает ее и свой общедоступный ключ в МСА для обработки.

- Банк продавца или центр управления платежной системы проверяет запрос продавца и МСА генерирует, подписывает и посылает сертификат продавцу.

При аннулировании идентификатор и некоторые другие характеристики сертификата заносятся немедленно в список CRL. Последний сразу подлежит рассылке всем субъектам, которые могут использовать этот сертификат. При выполнении любой операции в рамках протокола SET производится проверка всех сертификатов, образующих иерархическую цепочку (см. рис. 4.6.2.11), начиная от конечного объекта (ЕЕ) до корневого (Root). Стрелки означают, чей сертификат использовался для подписи. Таким образом, каждый сертификат связан с сертификатом подписи субъекта его сформировавшего.

- Получить счет в одной из платежных систем, например, в VISA или MasterCard.

- Иметь возможность формировать общедоступный и секретные ключи. Обеспечить безопасное хранение секретного ключа. Понятно, что местом его хранения не может быть оперативная память, да и дисковые накопители вряд ли можно считать приемлемым местом записи, если хотя бы теоретически к ним может быть получен доступ.

- Программа владельца карты должна иметь определенную информацию, которая может быть использована для идентификации и аутентификации владельца карты. Это должно быть сделано в соответствии с требованиями эмитента карты.

- Иметь URL или электронный почтовый адрес для связи с ССА.

- Обзавестись прикладной программой (например, броузером), поддерживающей протокол SET.

- Идентификатор, присланный получателем (Acquirer - банк продавца)

- Иметь возможность формировать общедоступный и секретные ключи. Обеспечить безопасное хранение секретного ключа.

- Программа продавца должна иметь определенную информацию, объем и характер которой согласуется с банком продавца.

- URL или электронный почтовый адрес для связи с MCA.

- Обзавестись прикладной программой (например, броузером), поддерживающей протокол SET.

- Возможностью формировать пары ключей (секретый/общедоступный) и местом их надежного храниения.

- Получить банковский идентификационный номер BIN (Bank ID)

- Программа владельца карты должна иметь определенную информацию, которая может быть использована для идентификации и аутентификации платежного центра.

Объем и характер этой информации согласуется с банком продавца. - Иметь URL или электронный почтовый адрес для связи с PCA

- Обзавестись прикладной программой (например, броузером), поддерживающей протокол SET.

- Приложение владельца карты посылает CardCInitReq CCA. При этом используется идентификатор платежной системы или идентификатор, полученный из стартового сообщения.

- ССА посылает приложению SET сообщение CardCInitRes.

- Приложение владельца карты посылает ССА сообщение RegFormReq.

- ССА отправляет сообщение RegFormRes, содержащее регистрационную форму и формулировку общих требований.

- Приложение владельца карты заполняет регистрационную форму, заносит свой общедоступный ключ и сертификат, подлежащий обновлению (если имеется) в CertReq и посылает его ССА.

- ССА формирует сертификат, включает его в CertRes и посылает владельцу карты.

- Приложение SET посылает сертификационному центру СА сообщение Me-AqCInitReq, при этом используется BIN и идентификатор продавца, полученные от системного администратора продавца или платежного центра.

- СА посылает приложению SET сообщение Me-AqCInitRes, содержащее регистрационную форму и формулировку общих требований.

- Приложение SET отображает эту форму и требования. Пользователь должен заполнить регистрационную форму и согласиться с предлагаемыми требованиями.

- Приложение SET включает в CertReq заполненную форму, новый общедоступный ключ и сертификат, подлежащий обновлению (если он имеется) и посылает это все СА.

- СА формирует сертификат, включает его в CertRes и посылает продавцу или платежному центру.

Логика обменов для получения сертификата владельцем карты при начальной регистрации была показана на рис 4.6.2.12.

| Шаг | Действие |

| 1 | Генерируется RRPID |

| 2 | Генерируется LID-EE |

| 3 | Формируется новый случайный Chall-EE |

| 4 | Копируется BrandID, который запомнен или получен в инициализирующем сообщении |

| 5 | Опционно заполняется поле Thumbs, которое содержит оттиски для каждого CRL, сертификатов SET, BrandCRLIdentifier и корневой сертификат, резидентный в кэше владельца карты |

| 6 | Формируется цифровой конверт сообщения, чтобы послать CardCInitReq центру ССА |

| CardCInitReq | {RRPID, LID-EE, Chall-EE, BrandID, [Thumbs]} |

| RRPID | Идентификатор пары запрос/отклик |

| LID-EE | Локальный ID, сформированный для системы владельца карты |

| Chall-EE | Вызов владельца карты по поводу пригодности подписи, адресованный ССА |

| BrandID | Идентификатор платежной системы для запрошенного сертификата |

| Thumbs | Список оттисков сертификатов (включая корневой), CRL и BrandCRLIdentifier, которые хранятся в данный момент владельцем карты |

| Шаг | Действие |

| 1 | Получить CardCInitReq из сообщения Receive |

| 2 | Проверить, что RRPID в CardCInitReq соответствует RRPID в цифровом конверте сообщения. Если проверка не прошла, присылается сообщение об ошибке с кодом ErrorCode= unknownRRPID |

| 3 | Запомнить список откликов, LID-EE, Chall-EE и RRPID, которые должны быть использованы в CardCInitRes |

После того как ССА обработает CardCInitReq, он выполнит следующие шаги, для того чтобы сформировать CardCInitRes. Как и в случае SignedData, сертификаты и CRL, нужные для верификации подписи, включаются в CardCInitRes вне данных, которые должны быть подписаны. Последовательность действий представлена ниже в таблице.

| Шаг | Действие |

| 1 | Сформировать структуру данных CardCInitResTBS, для этого:

|

| 2 | Подписать DER-кодированный массив кодов CardCInitResTBS, установить тип содержимого SigneadData равным id-set-content- CardCInitResTBS.Включить в SigneadData любые сертификаты, CRL или BrandCRLIdentifier, которые отсутствуют в списке оттисков. |

| 3 | Сформировать цифровой конверт сообщения и послать сообщение CardCInitRes владельцу карты |

| CardCInitRes | S(CA, CardCInitResTBS) |

| CardCInitResTBS | {RRPID, LID-EE, Chall -EE, [LID-CA], CAEThumb, [BrandCRLIdentifier], [Thumbs]} |

| RRPID | Идентификатор пары запрос/отклик |

| LID-EE | Копируется из CardCInitReq |

| Chall-EE | Копируется из CardCInitReq |

| LID-CA | Локальный ID. Генерируется системойCCA или для нее |

| CAEThumb | Оттиск сертификата ключевого обмена CCA, котоый владелец карты должен использовать для шифрованияRegFormReq |

| BrandCRLIdentifier | Смотри секцию описания BrandCRLIdentifier |

| Thumbs | Копируется из CardCInitR |

| Шаг | Действие |

| 1 | Получить CardCInitRes из входного сообщения (Receive) |

| 2 | Проверить, что RRPID соответствует тому, что был послан в CardCInitReq и тому, который получен в цифровом конверте сообщения CardCInitRes. Если соответствия нет, посылается сообщение об ошибке с кодом ErrorCode равным unknownRRPID |

| 3 | Проверить, что полученный список оттисков соответствует тому, что был послан в сообщении CardCInitReq. Если соответствия нет, посылается сообщение об ошибке с кодом ErrorCode равным thumbsMismatch |

| 4 | Проверить, что полученный Chall-EE равен посланному в CardCInitReq. Если равенство отсутствует, посылается сообщение об ошибке с кодом ErrorCode равным challengeMismatch. |

| 5 | Запомнить LID-CA (если этот элемент был включен) для последующей записи в RegFormReq. Проверить, что полученный Chall-EE равен посланному в CardCInitReq. |

| 6 | Проверить, что приложение владельца карты поддерживает один из алгоритмов, перечисленных в туннельном расширении сертификата шифрования CA. Если приложение владельца карты не поддерживает ни одного общего с СА алгоритма, следует уведомить об этом пользователя и прервать дальнейшую обработку сообщения СА. |

Если приложение владельца карты успешно обработало отклик CardCInitRes, оно может сформировать и послать сообщение RegFormReq. Это сообщение шифруется приложением владельца карты с использованием сертификата, полученного от ССА в CardCInitRes. Последовательность формирования и посылки RegFormReq представлена ниже в таблице.

| Шаг | Действие |

| 1 | Сформировать RegFormReqData согласно следующему формату:

|

| 2 | Сформировать структуру RegFormReqTBE:

|

| 3 | Оформить поле данных, подлежащих дополнительному шифрованию:

|

| 4 | Зашифровать данные, используя оператор EXH со следующими параметрами:

|

| 5 | Вложить результат в цифровой конверт комбинированного сообщения и послать RegFormReq в центр СА |

| RegFormReq | EXH(CA, RegFormReqData, PANOnly) |

| RegFormReqData | {RRPID, LID-EE, Chall-EE2,[LID-CA], RequestType, Language, [Thumbs]} |

| PANOnly | Структуру смотри в табл. ниже |

| RRPID | ID пары запрос/отклик |

| LID-EE | Копируется из CardCInitRes |

| Chall-EE2 | Вызов ЕЕ, имеющий целью обновление подписи СА |

| LID-CA | Копируется из CardCInitRes |

| RequestType | Смотри табл. 4.6.2.19 |

| Language | Предпочтительный язык последующего текста |

| Thumbs | Списки сертификатов (включая корневой), CRL и BrandCRLIdentifier, хранимых в данный момент владельцем карты |

Поля данных PANOnly

| Имя поля | Описание |

| PAN | Номер платежной карты владельца |

| EXNonce | Случайное число, используемое для маскирования PAN |

| Тип запроса | Только сертификат подписи | Только сертификат шифрования | Оба сертификата |

| Начальный запрос владельца карты | 1 | 2* | 3* |

| Запрос обновления владельца карты | 10 | 11* | 12* |

| Шаг | Действие |

| 1 | Извлечь RegFormReq из входного сообщения |

| 2 | Заполнить PAN из данных, которые подлежат шифрованию. Это делается после удаления заполнителя. |

| 3 | Из данных RegFormReqData запомнить RequestType, RRPID, LID-EE, Chall-EE2, LID-CA, список оттисков (Thumbs) и код языка. |

| 4 | Проверить, что RRPID, полученный из цифрового конверта сообщения соответствует одному коду из RegFormReqTBE. Если соответствия нет, возвращается сообщение об ошибке с ErrorCode равным unknownRRPID |

| Шаг | Действие |

| 1 | Сформировать RegFormTBS в соответствии со следующей процедурой:

|

| 2 | Подписать результат шага 1 (то есть данные RegFormTBS), установить contentType для SignedData равным id-set-content-RegFormTBS. |

| 3 | Сформировать цифровой конверт сообщения и послать владельцу карты RegFormRes |

Структура сообщения RegFormRes представлена в таблице 4.6.2.20. Таблица 4.6.2.20. Структура RegFormRes

| RegFormRes | S(CA, RegFormResTBS) |

| RegFormResTBS | {RRPID, LID-EE, Chall-EE2,[LID-CA], Chall-CA, [CAEThumb], RequestType, RegFormOrReferral, [BrandCRLIdentifier], [Thumbs]} |

| RRPID | ID пары запрос/отклик |

| LID-EE | Копируется из RegFormReq |

| Chall-EE2 | Копируется из RegFormReq |

| LID-CA | Локальный ID. Формируется для системы СА. |

| Chall-CA | СА обращение по поводу пригодности сертификата запрашивающей стороны |

| CAEThumb | Оттиск сертификата ключевого обмена, который должен использоваться для шифрования CertReq. Если это поле отсутствует, используется сертификат, идентифицированный в CardCIntRes. |

| RequestType | Смотри табл. 4.6.2.19 |

| RegFormOrReferral | Смотри табл. 4.6.2.21 |

| BrandCRLIdentifier | Смотри описание в разделе о BrandCRLIdentifier ниже. |

| Thumbs | Копируется из RegFormReq |

| RegFormOrReferral | <RegFormData, ReferralData> |

| RegFormData | {[RegTemplate], PolicyText} |

| ReferralData | {RegFormID, [BrandLogoURL], [CardLogoURL], RegFieldSeq} |

| RegTemplate | {RegFormID, [BrandLogoURL], [CardLogoURL], RegFieldSeq} |

| PolicyText | Заявление, которое должно быть отображено в системе отправителя запроса вместе с RegTemplate |

| Reason | Заявление, связанное с запросом и отображаемое в системе отправителя запроса |

| ReferralURLSeq | {ReferralURL +}Опционные URL ссылок, перечисленные в порядке важности |

| RegFormID | Идентификатор, присвоенный СА |

| BrandLogoURL | URL базовой страницы расчетной системы |

| CardLogoURL | URL базовой страницы финансовой организации |

| RegFieldSeq | {RegField +} |

| ReferralURL | URL альтернативного СА для обработки запросов сертификатов для данного объекта |

| RegField | {[FieldId], FieldName, [FieldDesc], [FieldLen], FieldRequired, FieldInvisible} |

| FieldID | Идентификаторы объекта для полей регистрационной формы |

| FieldName | Одно или более имен полей, которые должны быть отображены в качестве меток для заполнения формы; текст записывается на языке, определенном в RegFormReq или Me-AqCInitReq |

| FieldDesc | Описание содержимого поля на языке, заданном в RegFormReq или Me-AqCInitReq; содержит дополнительную информацию для использования в случае, когда владелец карты запросит помощи при заполнении формы |

| FieldLen | Максимальная длина поля |

| FieldRequired | Булево значение, указывающее на необходимость ввода (должен ли поле заполнить владелец карты или оно будет заполнено приложением) (невидимое поле) |

| FieldInvisible | Булево значение, указывающее на то, что поле не должно отображаться пользователю; приложение должно заполнить FieldValue, основываясь на FieldID, или оставить его пустым |

| Шаг | Действие |

| 1 | Получить RegFormRes из входного сообщения |

| 2 | Проверить подпись. Если подпись некорректна, отправить сообщение об ошибке с ErrorCode равным signatureFailure. |

| 3 | Получить RRPID, RequestType, LID-EE, Chall-EE2, CAEThumb из RegFormTBS |

| 4 | Проверить, что RRPID является тем же самым, что и идентификатор, записанный в цифровом конверте сообщения, и совпадет с кодом, присланным в RegFormReq. Если совпадения нет, отправить сообщение об ошибке с ErrorCode равным unknownRRPID. |

| 5 | Проверить, что RequestType, LID-EE и Chall-EE2 идентичны присланным в RegFormReq. Если совпадения нет, отправить сообщение об ошибке с ErrorCode равным challengeMismatch. |

| 6 | Если был включен CAEThumb, запомнить соответствующий сертификат шифрования, использованный для шифрования CertReq. |

| 7 | Проверить, что полученные оттиски, соответствуют посланным в сообщении CardCInitReq. Если соответствия нет, отправить сообщение об ошибке с ErrorCode равным thumbsMismatch. |

| 8 | Если в RegFormTBS включены данные RegFormData то:

|

| 9 | Если в RegFormResTBS включено поле ReferralData то:

|

Пары сообщений Me-AqCInitReq/ Res используются продавцом или расчетным центром для получения регистрационной формы сертификата. Продавец или расчетный центр запускают сертификатный протокол путем посылки запроса Me-AqCInitReq. Это сообщение содержит банковскую информацию продавца или расчетного центра, тип запрашиваемого сертификата, а также сертификаты, CRL и BrandCRLIdentifier, которые хранятся в надежном сертификатном кэше. Если MCА или РСА имеют регистрационные формы на подходящем языке для указанного банка, она присылается в сообщении Me-AqCInitRes вместе с любыми сертификатами, CRL и BrandCRLIdentifier, которые могут потребоваться продавцу или расчетному центру для проверки цифровой подписи. Если MCА или РСА не имеют подходящей регистрационной формы и/или имеют дополнительную информацию относительно отклонения поступившего запроса, эти данные также заносятся в Me-AqCInitRes. Схема работы протокола сертификатов для данного случая показана на рис. 4.6.2.13.

| Шаг | Действие |

| 1 | Сформировать новый RRPID |

| 2 | Сформировать новый LID-EE |

| 3 | Сформировать новый случайный код Chall-EE |

| 4 | Занести BrandID, который хранится в приложении или получен в стартовом сообщении |

| 5 | Заполнить поле RequestType |

| 6 | Заполнить поле Language (язык) |

| 7 | Опционно создать оттиски для каждого CRL, сертификата, BrandCRLIdentifier и корневого сертификата, резидентно размещенных в кэше (если имеются) |

| 8 | Если ЕЕ (конечным пользователем) является продавец, заполнить поля BIN и ID продавца. В противном случае BIN получателя и его рабочий ID. |

| 9 | Сформировать цифровой конверт и послать сообщение Me-AqCInitReq СА. |

| Me-AqCInitReq | {RRPID, LID-EE, Chall-EE, RequestType, IDData, BrandID, Language, [Thumbs]} |

| RRPID | ID пары запрос/отклик |

| LID-EE | Локальный ID; формируется ЕЕ-системой или для нее |

| Chall-EE | Обращение EE к СА по поводу пригодности подписи |

| RequestType | Смотри табл. 4.6.2.24 |

| IDData | См. табл. 4.6.2.23 |

| BrandID | BrandID запрошенного сертификата |

| Langauage | Желательный язык последующих текстов |

| Thumbs | Список оттисков сертификатов, CRL и BrandCRLIdentifier, хранимых ЕЕ |

Формат поля IDData описан в таблице 4.6.2.23. Таблица 4.6.2.23. Формат IDData

| IDData | <MerchantAcquirerID, AcquirerID> (только для продавца и получателя) |

| MerchantAcquirerID | {MerchantBIN, MerchantBIN} |

| AcquirerID | {AcquirerBIN, [AcquirerBusinessID]} |

| MerchantBIN | Идентификационный номер банка для обработки транзакции продавца в его банке (Acquirer) |

| MerchantID | Идентификатор продавца, присвоенный ему его банком (Acquirer) |

| AcquirerBIN | Идентификационный номер банка для Acquirer (BIN получателя) |

| AcquirerBusinessID | Рабочий идентификационный номер банка продавца |

| Тип запроса | Только сертификат подписи | Только сертификат шифрования | Оба сертификата |

| Начальный для продавца | 4 | 5 | 6 |

| Начальный для расчетного центра | 7 | 8 | 9 |

| Обновление для продавца | 13 | 14 | 15 |

| Обновление для расчетного центра | 16 | 17 | 18 |

| Шаг | Действие |

| 1 | Выделяеть Me-AqCInitReq из входного сообщения |

| 2 | Проверяеть, что RRPID из цифрового конверта сообщения совпадает с полученным в Me-AqCInitReq. Если это не так, формируется сообщение об ошибке с errorCode unknownRRPID. |

| 3 | Запоминается RRPID, LID-EE, Chall-EE, BrandID, Language, Thumbs и IDData |

| Шаг | Действие |

| 1 | Сформировать сообщение Me-AqCInitResTBS:

|

| 2 | Подписать Me-AqCInitResTBS, установить тип содержимого SignedData равным id-set-content-Me-AqCInitResTBS. |

| 3 | Сформировать цифровой конверт и послать сообщение Me-AqCInitRes продавцу или расчетному центру. |

табл. 4.6.2.25) Таблица 4.6.2.25. Шаблон регистрационной формы MCA и PCA

| Me-AqCInitRes | S(CA, Me-AqCInitResTBS) |

| Me-AqCInitResTBS | {RRPID, LID-EE, Chall-EE, [LID-CA], Chall-CA, RequestType, RegFormOrReferral, [AcctDataField], [Thumbs]} |

| RRPID | ID пары запрос/отклик |

| LID-EE | Копируется из Me-AqCInitReq |

| Chall-EE | Копируется из Me-AqCInitReq |

| LID-CA | Локальный ID; генерируется СА системой или для нее |

| Chall-CA | СА обращение по поводу пригодности сертификата запрашивающей стороны |

| RequestType | Смотри табл. 4.6.2.24 |

| RegFormOrReferral | Смотри табл. 4.6.2.21 |

| AcctDataField | RegField; дополнительное поле регистрационной формы, которое следует отобразить, для того чтобы получить значение AcctData в CertReq |

| CAEThumb | Оттиск сертификата ключевого обмена СА, который должен использоваться для шифрования CertReq |

| BrandCRLIdentifier | Смотри раздел описания BrandCRLIdentifier ниже. |

| Thumbs | Копируется из Me-AqCInitReq |

| Шаг | Действие |

| 1 | Получить Me-AqCInitRes из входного сообщения. |

| 2 | Верифицировать подпись. Если она некорректна, послать сообщение об ошибке с ErrorCode равным signatureFailure. |

| 3 | Из Me-AqCInitResTBS извлекаются и запоминаются RRPID, LID-EE, Chall-EE, CAEThumb, BrandCRLIdentifier, оттиски и TequestType |

| 4 | Проверяется, что RRPID совпадает со значением, извлеченным из цифрового конверта сообщения и кодом, посланным в Me-AqCInitReq. Если равенства нет, посылается сообщение об ошибке с ErrorCode равным unknownRRPID. |

| 5 | Проверяется, что полученный Chall-EE соответствует посланному в Me-AqCInitReq. Если соответствие отсутствует, посылается сообщение об ошибке с ErrorCode равным challengeMisMatch. |

| 6 | Проверяется, что полученный список оттисков соответствует посланному в сообщении Me-AqCInitReq. Если соответствие отсутствует, посылается сообщение об ошибке с ErrorCode равным thumbsMisMatch. |

| 7 | Если в Me-AqCInitResTBS включено поле RegFormData то:

|

| 8 | После того как продавец или расчетный центр заполнили регистрационную форму и ввели AcctData, (если это требуется) генерируется CertReq. |

| 9 | Если в Me-AqCInitResTBS включено поле ReferrelData, то:

|

Владелец карты, системный администратор продавца или расчетного центра вводит информацию, необходимую для RegForm, а приложение SET (EE) посылает сообщение CertReq центру СА. После успешной верификации CertReq формируются сертификаты, которые посылаются ЕЕ в сообщениях CertRes. Если в регистрационной форме обнаружены ошибки, СА оповещает об этом в CertRes. Приложение SET может повторно представить исправленную регистрационную форму в новом CertReq. Владелец карты вводит ее номер, дату пригодности и другие данные, запрошенные ССА в регистрационной форме. Системный администратор продавца вводит аутентификационные данные расчетного центра и другую информацию, запрошенную МСА в регистрационной форме. Системный администратор расчетного центра вводит аутентификационные данные продавца (если таковые имеются) и другую информацию, запрошенную РСА в регистрационной форме. Запрос сертификата (CertReq) содержит в себе:

- Новые общедоступные ключи.

- Обновляемые сертификаты (если таковые есть).

- Заполненную регистрационную форму.

- Информацию об аккоунте ЕЕ

- Секретные ключи, которые должен использовать СА для шифрования отклика CertRes,

- Другие контрольные коды

EncX используется лишь при наличии AcctInfo. Если ЕЕ является владельцем карты, продавцом или расчетным центром и намерен послать AcctInfo, то CertReq формируется с привлечением методики EncX следующим образом.

| Шаг | Действие |

| 1 | Если RequestType соответствует новому сертификату подписи или его обновлению, формируется пара ключей (общедоступный/секретный), необходимых для подписи сертификата |

| 2 | Если запрашивающим субъектом не является владелец карты и, если RequestType соответствует новому сертификату шифрования, формируется пара ключей (общедоступный/секретный), необходимых для сертификата шифрования. |

| 3 | Если ЕЕ является владельцем карты, генерируется 160-битовый случайный код - CardSecret. |

| 4 | Генерируется 160-битовый случайный код - EXNonce |

| 5 | Формируется CertReqTBS:

|

| 6 |

|

| 7 | Данные, подлежащие дополнительному шифрованию, имеют следующий формат. Если ЕЕ является продавец карты, заполняется PAN, CardExpiry, CardSecretCardNonce и EXNonce в PANData0. Если ЕЕ является продавец или расчетный центр, опционно заполняется AccTData и EXNonce. |

| 8 | Данные укладываются в конверт с использованием техники EncX: Включить: Обработка а. В качестве подписанных данных CertReqTBS То, как данные подписываются зависит от RequestType. Имеется как минимум одна и допускаются две подписи, т.е. SignerInfo для CertReq. Если тип запроса относится к новому сертификату подписи, подписать данные, используя секретный ключ, соответствующий общедоступному ключу, содержащемуcя в PublicKeyS. Если тип запроса относится к обновлению сертификата подписи, подписать данные, используя секретный ключ, соответствующий общедоступному ключу, содержащемуся в PublicKeyS и, используя секретный ключ, соответствующий обновляемому сертификату. Если тип запроса относится к сертификату шифрования, подписать данные, используя секретный ключ, соответствующий существующему сертификату подписи. Если данные подписаны секретным ключом, который не соответствует сертификату, установить SignerInfo.SerialNumber равным нулю, а SignerInfo.IssuerName=”Null-DN”, т.е. RDNSequence равна кодированному NULL. Тип содержимого SignedData устанавливается равным id-set-content-CertReqTBS. b. Результат шага 6 в качестве данных, подлежащих дополнительному шифрованию Провести дополнительное шифрование, используя СА-сертификат, указанный CAEThumb в CardCInitRes или RegFormRes, если один из них был включен, или Me-AqCInitRes c. CertReqTBEX в качестве данных, подлежащих шифрованию Зашифровать CertReqTBEX и установить тип содержимого EnvelopedData равным id-set-content-CertReqTBEX |

| 9 | Сформировать цифровой конверт и послать сообщение CertReq центру СА |

Если приложением ЕЕ является продавец или расчетный цент, который не имеет данных AcctData (в AcctInfo), чтобы их послать, тогда генерируется CertReq с привлечением техники Enc:

| Шаг | Действие |

| 1 | Если RequestType соответствует обновлению сертификата подписи, формируется пара ключей (секретный/общедоступный) для сертификата подписи |

| 2 | Если RequestType соответствует новому или обновляемому сертификату шифрования, формируется пара ключей (секретный/общедоступный) для сертификата шифрования |

| 3 | Сгенерируется 160-битное случайное число - EXNonce |

| 4 | Данные CertReqData формируются следующим образом:

|

| 5 | Поместить данные в цифровой конверт, используя инкапсуляцию Enc: Включить: Обработка

Если тип запроса соответствует новому сертификату подписи, данные подписываются с применением секретного ключа, составляющего пару с общедоступным ключом, который содержится в PublicKeyS. Если тип запроса соответствует обновлению сертификата подписи, данные подписываются с применением секретного ключа, составляющего пару с общедоступным ключом, который содержится в PublicKeyS, а затем посредством секретного ключа, соответствующего обновляемому сертификату. Если тип запроса соответствует сертификату шифрования, данные подписываются с применением секретного ключа, составляющего пару с общедоступным ключом, который соответствует существующему сертификату подписи. Если данные подписаны ключом, который еще не соответствует сертификату, следует установить Signer.Info.SerialNumber равным “Null-DN”. Тип содержимого SignedData делается равным id-set-content-CertReqData. Производится DER-кодирование полученной информации SignedData с целью получения CertReqTBE.

|

| 6 | Подготовить цифровой конверт и послать CertReq центру СА |

Формат сообщения CertReq, генерируемого EE (End Entity) представлен ниже в таблице 4.6.2.26: Таблица 4.6.2.26. Формат CertReq

| CertReq | <EncX(EE, CA, CertReqData, AcctInfo), Enc(EE, CA, CertReqData)> Допускается инкапсуляция с двумя подписями. CertReqTBE и AcctInfo могут быть подписаны любым или всеми секретными ключами, соответствующими следующим сертификатам ЕЕ:

|

| CertReqData | {RRPID, LID-EE, Chall-EE3, [LID-CA], [Chall-CA], RequestType, RequestDate, [IDData], RegFormID, [RegForm], [CABackKeyData], publicKeySorE, [EEThumb], [Thumbs]} |

| AcctInfo | <PANData0, AcctData> Если отправитель запроса - владелец карты, вводится PANData0. Если отправитель запроса - продавец или получатель, вводится AcctData |

| RRPID | ID пары запрос/отклик |

| LID-EE | Копируется из RegFormRes или Me-AqCInitRes |

| Chall-EE3 | Обращение ЕЕ по поводу обновления подписи СА |

| LID-CA | Копируется из RegFormRes или из Me-AqCInitRes |

| Chall-CA | Копируется из RegFormRes или из Me-AqCInitRes |

| RequestType | Смотри таблицу 4.6.2.24 |

| RequestDate | Дата запроса сертификата |

| IDData | См. табл. 4.6.2.23. Опускается, если ЕЕ является владельцем карты. |

| RegFormID | Идентификатор, присвоенный СА |

| RegForm | {RegFormItems +} Имена полей копируются из RegFormRes или из Me-AqCInitRes вместе со значениями, внесенными ЕЕ |

| CABackKeyData | {CAAIgId, CAKey} |

| publicKeySorE | {[ PublicKeyS], [PublicKeyE]} Общедоступный ключ объекта. Должен быть специфицирован, по крайней мере, один ключ. Пользователь может запросить сертификат подписи, сертификат шифрования или оба эти сертификата. |

| EEThumb | Оттиск сертификата ключа шифрования, который обновляется |

| Thumbs | Списки сертификатов, включая корневой, CRL и BrandCRLIdentifier, используемые в данный момент ЕЕ. |

| PANData0 | См. табл. 4.6.2.27 |

| AcctData | См. табл. 4.6.2.28 |

| RegFormItems | {FieldName, FieldValue} |

| CAAlgId | Идентификатор симметричного алгоритма шифрования |

| CAKey | Секретный ключ, соответствующий идентификатору алгоритма |

| PublicKeyS | Предлагаемый для сертификации общедоступный ключ подписи |

| PublicKeyE | Предлагаемый для сертификации общедоступный ключ шифрования |

| FieldName | Одно или более имен полей, которые надо отобразить в качестве заполняемой формы в системе отправителя запроса. Это текстовые поля с текстом на языке, специфицированном в RegFormReq или Me-AqCInitReq |

| FieldValue | Величина, введенная ЕЕ |

Таблица 4.6.2.27. Формат PANData0

| PANData0 | {PAN, CardExpiry, CardSecret, EXNonce} |

| PAN | Первичный номер счета ( Primary Account Number) для данной карты |

| CardExpiry | Дата пригодности карты |

| CardSecret | Предложенная владельцем карты часть секретного ключа PANSecret. Эта величина используется для генерации TransStain. |

| EXNonce | Новый код (Nonce) для предотвращения атак на PANData0 |

| AcctData | {AcctIdentification, EXNonce} |

| AcctIdentification | Для продавца это поле уникально и определяется платежной системой карты (Brand) и получателем (банк продавца) |

| EXNonce | Новый код Nonce для предотвращения атак на PANData0 |

| Шаг | Действие |

| 1 | Получить CertReq из входного сообщения

|

| 2 | Из данных CertReqTBS запомнить RRPID, LID-EE, Chall-EE3, RequestType, LID-CA, Chall-CA, IDData, RegForm, CaBackKeyData, список оттисков и новые сертификаты подписи и/или шифрования |

| 3 | Проверить то, что RRPID и RequestDate соответствуют значениям, полученным из цифрового конверта сообщения. Если соответствия нет, выдается сообщение Error с ErrorCode равным unknownRRPID. |

| 4 | Проверить то, что полученный Chall-CA соответствует посланному в Me-AqCInitRes или RegFormRes. Если соответствия нет, выдается сообщение Error с ErrorCode равным challengeMismatch. |

| 5 | Проверить PAN (если он включен) в соответствии с политикой платежной системы (Brand), в противном случае проверить AcctData. Если соответствия нет, возвращается CertRes c кодом CertStatusCode равным rejectByIssuer. |

| 6 | Если RequestType соответствует обновлению, проверить, что сертификаты, подлежащие обновлению, не были до этого обновлены. Если проверка не прошла, возвращается CertRes c кодом CertStatusCode равным rejectedByCA. |

| 7 | Проверить то, что RegFormID корректен с точки зрения языка, RequestType и BIN или PAN. Если проверка не прошла, возвращается CertRes c кодом CertStatusCode равным rejectByCA. |

| 8 | Если отправителем CertReq является владелец карты, запомнить алгоритм и ключ, включенные в CABackKeyData, для шифрования CertRes, посылаемого владельцу карты. |

| 9 | Проверить невидимые пункты формы регистрации. Если некоторые пункты необходимы, но заполнены некорректно, вернуть CertRes с CertStatusCode равным rejectedByIssuer. |

| 10 | Если все предшествующие проверки прошли успешно, проверить все позиции регистрационной формы, проверить также, что длина, формат и типы символов правильны. Проверить, что все необходимые поля имеются. Если обнаружены какие-то ошибки, вернуть номер позиции и текст сообщений, где обнаружены ошибки в последовательности FailedItems в CertRes с CertStatusCode равным regFormAnswerMalformed. |

Если верификация не прошла, СА подготавливает и отсылает сообщение CertRes c соответствующим статусом. Если обнаружены ошибки в CertReq, СА отметит эти ошибки в CertRes и приложение ЕЕ должно будет послать повторно CertReq. При полном успехе система перейдет к аутентификации в финансовом учреждении. Здесь, прежде чем формировать сертификат, проверяется запрос CertReq. Методика этой проверки зависит от типа платежной системы (Brand) и находится за пределами спецификации SET. В зависимости от результатов проверки CertReq, CertRes будет содержать сертификат или статусный код (при неуспехе). Сообщение CertRes будет подписано и в зависимости от характера данных, уложенных в него, зашифровано. Если CertRes уведомляет владельца карты об успехе, то сообщение шифруется с использованием обычного симметричного алгоритма, поддерживаемого приложениями СА и владельца карты. Если сообщение CertRes предназначено для продавца или расчетного центра или возвращает владельцу карты статусные данные, то оно подписывается, но не шифруется. Если CertReq аутентичен и корректен, а СА сформировал сертификат, используя представленный ключ, то будет возвращен CertRes с завершенным статусом. Если CertRes предназначен для владельца карты и содержит ключ (в CaBackKeyData) для шифрования CertRes, СA сформирует CertRes как SignedData. Осуществляется это следующим образом.

| Шаг | Действие |

| 1 | CertResData формируется как:

|

| 2 | Подписать и вложить данные в цифровой конверт, используя технику EncK-инкапсуляции, для CertResData в качестве данных, подлежащих подписке.

|

| 3 | Сформировать цифровой конверт и послать EE CertRes. |

Подписанное сообщение CertRes формируется следующим образом:

| Шаг | Действие |

| 1 | Если СА сгенерировал сертификат, который будет включен в CertRes, выполняется формирование CertResTBS. |

| 2 | Если СА не сгенерировал сертификат, т.е. имеет статус, отличный от “Request Complete”, создается CertResData:

|

| 3 | Сформировать цифровой конверт и послать конечному пользователю (ЕЕ) CertRes |

| CertRes | <S(CA, CertResData), EncK(CABackKeyData, CA, CertResData)> EncK-версия этого сообщения необходима только в случае, когда в CertRes включен опционный компонент CAMsg. Эта версия используется, если в CertReq включено поле CABackKeyData |

| CertResData | {RRPID, LID-EE, Chall-EE3, LID-CA, CertStatus, [CertThumbs], [BrandCRLIdentifier], [Thumbs]} |

| CABackKeyData | Копируется из CertReq |

| RRPID | ID пары запрос/отклик |

| LID-EE | Копируется из CertReq |

| Chall-EE3 | Копируется из CertReq. Источник запроса проверяет соответствие со значением, хранящимся в памяти. |

| LID-CA | Копируется из CertReq. Если в CertReq его нет, то присваивается новое значение. |

| CertStatus | {CertStatusCode, [Nonce-CCA], EEMessage], {CaMsg], [FailedItemSeq]} |

| CertThumbs | Если запрос обслужен, то это список оттисков вложенных сертификатов подписей и/или шифрования |

| BrandCRLIdentifier | Смотри раздел об идентификаторах списков отмененных сертификатов платежной системы. |

| Thumbs | Копируется из CertReq. |

| CertStatusCode | Нумерованный код, указывающий на статус запроса сертификата |

| Nonce-CCA | Присутствует, если в качестве ЕЕ выступает владелец карты. Этот код представляет собой дополнительный секретный ключ, используемый совместно владельцем карты и ССА. |

| EEMessage | Сообщение на естественном языке, предназначенное для отображения в системе ЕЕ |

| CAMsg | {[CardLogoURL], [BrandLogoURL], [CardCurrency], [CardholderMsg]} |

| FailedItemSeq | {FailedItem+} |

| CardLogoURL | URL - указатель на логотип эмитента карты |

| BrandLogoURL | URL - указатель на логотип платежной системы |

| CardCurrancy | Вид валюта, хранящейся на счете владельца карты |

| CardholderMsg | Сообщение на естественном языке владельца карты, которое должно быть отображенопрограммой |

| FailedItem | {ItemNumber, ItemReason} |

| ItemNumber | Указывает на позицию в списке полей регистрационной формы, интерпретация которой невозможна. Значение нуль указывает на поле AcctData |

| ItemReason | Причина неудачи. Текстовое поле на естественном языке. |

Таблица 4.6.2.30. Статусные коды для запросов сертификата

| Код | Значение | Источник |

| requestComplete | Запрос сертификата одобрен | CA |

| invalidLanguage | В запросе указан неверный язык | CA |

| invalidBIN | Запрос сертификата отклонен из-за некорректного BIN | Эмитент или получатель |

| sigValidationFail | Запрос сертификата отклонен по причине некорректной подписи | CA |

| decryptionError | Запрос сертификата отклонен из-за ошибки дешифрования | CA |

| requestInProgress | Запрос сертификата обрабатывается | СА, эмитент или получатель |

| rejectedByIssuer | Запрос сертификата отклонен эмитентом карты | Эмитент |

| requestPended | Запрос сертификата ждет обработки | СА, эмитент или получатель |

| rejectedByAquirer | Запрос сертификата отклонен банком продавца (получателем) | Получатель |

| regFormAnswerMalformed | Запрос сертификата отклонен из-за неверной позиции в регистрационной форме. | CA |

| rejectedByCA | Запрос сертификата отклонен центром сертификации | CA |

| unableToEncryptCertRes | Центр сертификации не получил ключа и по этой причине не может зашифровать отклик для владельца карты | CA |

| Шаг | Действие |

| 1 | Выделить CertRes из входного сообщения. Если CertRes содержит подписанные данные, дешифровать их и проверить подпись CertRes (см. описание методики EncK). Процедура осуществляется для полученных сертификатов CRL и BrandCRLIdentifier. |

| 2 | Проверить, что полученные оттиски соответствуют посланным в сообщении CardCInitReq. Если проверка не прошла, возвращается сообщение Error с ErrorCode равным thumbsMismatch. |

| 3 | Проверить, что LID-EE и Chall-EE соответствуют значениям, посланным в CertReq. Если проверка не прошла, возвращается сообщение Error с ErrorCode равным challengeMismatch. |

| 4 | Если CertStatusCode указывает “Certificate request complete” (с запросом сертификата все в порядке), то:

|

| 5 | Если CertStatusCode равен “MalFormed Registration Form Items”, это означает, что некоторые позиции регистрационной формы заполнены неверно. Для каждой ошибочной позиции приложение ЕЕ занесет в CertRes номер этой позиции и соответствующее сообщение об ошибке. ЕЕ разрешается повторить ввод для полей с ошибкой и повторно послать CertReq с новым запросом сертификата. |

| 6 | Если CertStatusCode установлен равным requestinProgress или requestPended, сертификат может быть доставлен позднее с помощью процедуры CertInqReq |

| 7 | Если CertStatusCode указывает какой-либо иной статус, отображается EEMessage. |

Информационные сертификатные запросы и обработка статуса Если сертификат не возвращен немедленно в CertRes, EE может попросить прислать ему информацию о состоянии его запроса путем присылки CertReq в центр СА. Запрос CertInqRes возвращает сертификат, если он готов, или предоставляет информацию о том, когда сертификат будет прислан. Такие запросы могут посылать владелец карты, продавец или расчетный центр. Адресуются эти запросы CA, CCA, MCA или PCA (источникам сертификатов). Если CertStatusCode из CertRes равен “Certificate Request in Progress” или “Certificate Request Pending”. EE формирует CertInqReq для получения сертификата следующим образом:

| Шаг | Действие |

| 1 | Копируется LID-CA3 из CertRes в поле данных “CertInqReqTBS” |

| 2 | Генерируется новый RRPID |

| 3 | Генерируется новый LID-EE |

| 4 | Генерируется новый Chall-EE3 |

| 5 | Копируется LID-CA из предыдущего CertRes |

| 6 | Подписывается CertInqReqTBS. Устанавливается тип содержимого равным id-set-content-CertInqReqTBS. CertInqReq подписывается также как и CertReq. |

| 7 | Формируется цифровой конверт и посылается CertInqReq в центр СА. |

| CertInqReq | S(EE, CertInqReqTBS) |

| CertInqReqTBS | {RRPID, LID-EE, Chall-EE3, LID-CA} |

| RRPID | Идентификатор пары запрос/отклик |

| LID-EE | Копируется из CertRes |

| Chall-EE3 | Требование ЕЕ по поводу обновления подписи СА |

| LID-CA | Копируется из CertRes |

| Шаг | Действие |

| 1 | Из входного сообщения извлекается CertInqReq. Подпись CertInqReqTBS верифицируется также как и для CertReq. Если проверка не прошла отклик будет таким как при CertReq(EncX) |

| 2 | Проверить, что RRPID соответствует посланному в цифровом конверте. Если соответствия нет, возвращается сообщение об ошибке с ErrorCode равным unknownRRPID. |

| 3 | Используя LID-CA в качестве индекса, определяется статус CertReq. |

| 4 | Если сертификат сформирован, он посылается ЕЕ в отклике CertInqRes, в противном случае в CertInqRes возвращается актуализованный код CertStatusCode |

Этот отклик имеет ту же структуру и формат, что и CertRes. Обработка CertInqRes происходит аналогично. Реальный формат сертификатов определяется документом Х.509. Характеристики различных полей такого сертификата представлены в таблице 4.6.2.32. Таблица 4.6.2.32. Поля формата сертификата Х.509

| Имя | Ограничения на формат и значения | Описание |

| Version (Версия) | Целое | Указывает на версию сертификата |

| SerialNumber | Целое | Уникальный порядковый номер, приписываемый СА, сформировавшим сертификат |

| Signature.AlgorithmIdentifier | OID и тип | Определяет алгоритм, используемый для генерации подписи сертификата |

| Issuer (эмитент) | Имя | Содержит уникальное имя (Distinguished Name) CA, выдавшего сертификат |

| Validity.notBefore | Время UTC | Специфицирует время, когда сертификат становится активным |

| Validity.notAfter | Время UTC | Специфицирует время, когда сертификат перестает действовать. Если это относится к сертификату владельца карты, то его время действия не может быть дольше пригодности карты. |

| Subject | Имя | Содержит уникальное имя объекта владельца ключа |

| SubjectPublicKeyInfo.algorithm. AlgorithmIdentifier | OID и тип | Специфицирует алгоритм, который может использоваться с этим ключом. |

| SubjectPublicKeyInfo. subjectPublicKey | Строка битов | Содержит общедоступный ключ, представленный в запросе сертификата |

| IssuerUniqueID | В SET не используется | |

| SubjectUniqueID | В SET не используется | |

| Extensions.extnId | Формат OID | Содержит расширение OID, как это определено Х.509 или SET |

| Extensions.critical | Булево: 0=ложно 1=истинно | Каждое описание расширения определяет то, какое значение должно принимать это поле |

| Extensions.extnValue | Информация расширения |

- countryName [2 5 4 6]

- organizationName [2 5 4 10]

- organizationUnitName [2 5 4 11]

- commonName [2 5 4 3]

id-at-organizationNameOBJECT IDENTIFIER ::= { id-at 10 }

id-at-organizationalUnitNameOBJECT IDENTIFIER ::= { id-at 11 }

id-at- commonNameOBJECT IDENTIFIER ::= { id-at 3 } Владелец карты

countryName=<Страна, где размещается финансовое учреждение, выпустившее карту>

organizationName=<BrandID> (идентификатор платежной системы)

organizationalUnitName=<Название финансового учреждения, выпустившее карту>

organizationalUnitName=<Опционно - название карты>

commonName=<Уникальный идентификатор владельца карты>

Если в перечне появляется два атрибута organizationalUnitName, первый из них представляет название финансового учреждения, выпустившее карту. Продавец

countryName=< Страна, где размещается банк продавца - Acquirer>

organizationName=<BrandID>

organizationalUnitName=<Название банка продавца>

commonName=<Имя продавца, как написано в заявлении владельца карты>

Расчетный центр

countryName=<Страна, где размещается банк продавца - Acquirer>

organizationName=<BrandID>

organizationalUnitName=<Название банка продавца>

commonName=<Уникальный идентификатор расчетного центра>

Центр сертификации владельца карты

countryName=<Страна, где размещается финансовое учреждение, выпустившее карту>

organizationName=<BrandID>

organizationalUnitName=<Описательное имя>

commonName=<Опционный уникальный идентификатор>

Центр сертификации продавца

countryName=<Страна, где размещается банк продавца - Acquirer >

organizationName=<BrandID>

organizationalUnitName=<Описательное имя>

commonName=<Опционный уникальный идентификатор>

Центр сертификации расчетного центра

countryName=<Страна, где размещается банк продавца - Acquirer >

organizationName=<BrandID>

organizationalUnitName=<Описательное имя>

commonName=<Опционный уникальный идентификатор>

Геополитический центр сертификации

countryName=<Страна геополитической организации>

organizationName=<BrandID>

organizationalUnitName=<Описательное имя>

commonName=<Опционный уникальный идентификатор>

Центр сертификации платежной системы (Brand)

countryName=<Страна, где размещен центр сертификации платежной системы>

organizationName=<BrandID>

organizationalUnitName=<Описательное имя>

commonName=<Опционный уникальный идентификатор>

Корневой центр сертификации

countryName=<Страна, где размещен корневой центр сертификации - СА>

organizationName=<Корневой центр SET>

commonName=<Опционный - уникальный ID>

Поля имен в имени субъекта сертификата определены в таблице ниже:

| Country | 2 символа кода страны (ISO 3166) |

| BrandID | <Brand Name>:<Product>, где название продукта является опционным. |

| Brand Name | Платежная система карты, которая определяется разработчиками платежной системы. |

| Product Type | Опционное поле, которое определяет тип продукта в рамках заданной платежной системы. |

| Описательное имя | Это описательное имя объекта, ответственного за выпуск сертификата в рамках данного СА. Например:

|

| Официальное название карты | Это опционное поле содержит официальное название карты. Примерами могут служить, например: Frequent Flayer Program, Affinity Program и т.д. |

| Название финансовой организации | Имя финансовой организации, выпускающей расчетные карты |

| Уникальный идентификатор владельца карты | Уникальным идентификатором владельца карты в сертификате владельца является хэшированный номер его счета. |

| Уникальный идентификатор расчетного центра | Поле содержит BIN, за которым следует серийные номера банка продавца или расчетной системы. Поле форматировано как <BIN:SerialNumber>. Серийный номер позволяет однозначно идентифицировать каждый расчетный центр, ассоциированный с одним и тем же банком продавца (Acquirer). В пределах расчетной системы (Brand) может быть несколько сертификатов для одного BIN. |

PAN маскируется с использованием общего секретного ключа (PANSecret), который состоит из комбинации CardSecret владельца карты и Nonce-CCA сертификационного центра. Вычисление хэша производится с привлечением алгоритма HMAC-SHA1 (RFC-2105). Функция HMAC-SHA1 определяется в терминах ключа K и текста, который кэшируется следующим образом: Hash(KЕ opad|hash((KЕipad)|text)), где Е - оператор исключающее ИЛИ, а оператор | - обозначает объединение кодов. K, text, ipad и opad определяются в SET следующим образом:

| K | Равно PANSecret и представляет собой 20-байтовую строку, полученную в результате операции исключающее ИЛИ, выполненной над DER-кодированными значениями CardSecret и Nonce-CCA. |

| Text | Представляет собой DER-кодированную копию исходного текста, содержащего PAN и CardExpiry.Text ::= SEQUENCE {pan PAN cardExpiry CardExpiry } PAN ::= NumberString (SIZE(1..19)) CardExpiry ::= NumericString (SIZE(6)) --YYYMM Время истечения действия карты |

| ipad | 64 байта, содержащих код 0x36 |

| opad | 64 байта, содержащих код 0x5C |

| Объект | Цифровая подпись | Шифрование_ключей/ шифрование_данных | ПодписьkeyCert | ПодписьCRL |

| Владелец карты | Х | |||

| Продавец | Х | Х | ||

| Расчетный центр | Х | Х | ||

| Центр сертификации владельца карты | Х | Х | Х | |

| Центр сертификации продавца | Х | Х | Х | |

| Центр сертификации расчетного центра | Х | Х | Х | Х |

| Геополитический центр сертификации | Х | Х | Х | |

| Центр сертификации платежной системы | Х | Х | ||

| Корневой центр сертификации | Х | Х |

- привилегии keyCertSign и offLineCRLSign или

- keyEncipherment и dataEncipherment

Обязательные расширения сертификата ЕЕ.

| Сертификат владельца карты | Сертификат продавца | Сертификат расчетного центра | |||

| Расширение Х.509 | Подпись | Подпись | Шифрова-ние ключа | Подпись | Шифрова-ние ключа |

| AuthorityKeyIdentifier | Х | Х | Х | Х | Х |

| KeyUsage | Х | Х | Х | Х | Х |

| PrivateKeyUsagePeriod | Х | Х | Х | ||

| CertificatePolicies | Х | Х | Х | Х | Х |

| SubjectAltName | O | O | O | O | O |

| BasicConstraints | Х | Х | Х | Х | Х |

| IssuerAltName | O | O | O | O | O |

| Частное расширение | |||||

| HashedRootKey | |||||

| CertificateType | Х | Х | Х | Х | Х |

| MerchantData | Х | Х | |||

| CardCertRequired | Х | ||||

| Tunneling | Х | ||||

| SETExtensions | Х | ||||

O - опционный Таблица 4.6.2.35. Обязательные расширения сертификатов СА

| СА | Корневой центр сертификации | ||||

| Расширение Х.509 | Цифровая подпись | Подпись серти-фиката | Шифрова-ние ключа | Подпись CRL | Подпись сертификата & CRL |

| AuthorityKeyIdentifier | Х | Х | Х | Х | Х |

| KeyUsage | Х | Х | Х | Х | Х |

| PrivateKeyUsagePeriod | Х | Х | Х | ||

| CertificatePolicies | Х | Х | Х | Х | Х |

| SubjectAltName | O | O | O | O | O |

| BasicConstraints | Х | Х | Х | Х | Х |

| IssuerAltName | O | O | O | O | O |

| Частное расширение | |||||

| HashedRootKey | Х | ||||

| CertificateType | Х | Х | Х | Х | Х |

| MerchantData | |||||

| CardCertRequired | |||||

| Tunneling | Х | ||||

| SETExtensions | |||||

- Номер CRL. Номера монотонно возрастают.

- Список серийных номеров устаревших сертификатов.

- Даты, когда конкретные сертификаты были признаны устаревшими.

- Даты, когда был сформирован CRL и когда завершается срок его действия (замещается новым CRL).

- Уникальное имя СА, который поддерживает данный CRL.

- Эмитент и серийный номер сертификата СА, который используется для подписи данного CRL.

Формат полей CRL и ограничения для их значений

| Имя поля | Формат и ограничения на значение | Описание |

| CRL.version (версия) | Целое; V2 | Определяет версию CRL. В настоящее время =2. |

| CRL.signature .algorithmIdentifier | OID и тип | Определяет алгоритм, использованный для подписи CRL |

| CRL.Issuer | Имя | Содержит DN субъекта для СА, который выпустил устаревший сертификат. Должен совпадать с именем субъекта в сертификате СА |

| CRL.thisUpdate | Время UTC | Определяет время, когда был сформирован CRL |

| CRL.nextUpdate | Время UTC | Определяет время, когда CRL устареет |

| CRL.revokedCertificate .certSerialNumber | Целое | Номер по порядку устаревшего сертификата |

| CRL. RevokedCertificate .revocationDate | Время UTC | Дата признания сертификата устаревшим |

| CRL. RevokedCertificate .extensions | Расширения | Не используется в SET |

| CRL.extensions | Расширения | В этом поле используются два расширения: CRLNumber и AuthorityKeyIdentifier |

- корневой СА - для поддержки незапланированной замены корневых сертификатов или сертификатов СА платежных систем.

- СА платежных систем - для поддержки незапланированной замены или прекращения действия сертификата, выданного центром сертификации платежной системы.

- геополитические СА - для поддержки незапланированной замены сертификатов CCA, MCA или PCA.

- CA расчетного центра - для поддержки незапланированной замены сертификатов ключевого обмена расчетного центра.

- Используется AuthorityKeyIdentifier расширения CRL для контроля корректности сертификата подписи.

- Расширение KeyUsage в сертификате подписи указывает на CRLsign(6)

3. IssuerDN и устаревший certSerialNumber сравниваются с проверяемым сертификатом Следующие проверки производятся для того, чтобы выяснить, не входит ли данный сертификат в список CRL:

- IssuerDN рассматриваемого сертификата должен соответствовать содержимому поля IssuerDN CRL

- certSerialNumber должно соответствовать значению поля revokedCertificates.certSerialNumber списка CRL.

BrandCRLIdentifier содержит в себе следующую информацию:

- Номер BCI (увеличивается для каждого нового BCI)

- Название платежной системы

- Время пригодности BCI

- Список номеров CRL (из расширения номера CRL)

- Эмитент и серийный номер сертификата СА платежной системы, который используется для подписи BCI (включается в расширение)

| Сертификат для: | Формируется и подписывается: |

| СА платежной системы | Корневой СА |

| Геополитический СА | СА платежной системы |

| ССА, МСА или РСА | Геополитический СА, если таковой имеется, в противном случае СА платежной системы |

| ССА, МСА или РСА | Геополитический центр сертификации или СА платежной системы | ||||

| Атрибут SET | Сертификат подписи | Подпись CRL | Сертификат и подпись CRL | ||

| KeyUsage | X | X | X | X | X |

| PrivateKeyUsagePeriod | X | X | X | X | |

| AdditionalPolicy | O | O | O | O | O |

| SubjectAltName | O | O | O | O | O |

| CertificateType | X | X | X | X | X |

| Tunneling | X | ||||

O - опционный При получении CertificationRequest СА должен проверить запрос и сформировать отклик в соответствии со следующей процедурой:

| Шаг | Действие |

| 1 | Используя процедуру, определенную платежной системой, проверить аутентичность CertificationRequest |

| 2 | Используя общедоступный ключ, присланный в запросе, проверить подпись |

| 3 | Проверить, что уникальное имя субъекта (Distinguished Name) согласуется с форматом Certificate Subject Name |

| 4 | Используя тип сертификата и атрибуты использования ключа, проверить, что имеются необходимые атрибуты (см. таблицу 4.6.2.37) |

| 5 | Для сертификатов подписи проверить, что запрошенный PrivateKeyUsagePeriod находится в пределах допустимого диапазона пригодности по времени для подписывающего СА, и что дата notBefore в запрошенном PrivateKeyUsagePeriod находится в пределах допустимого для подписывающего СА. |

| 6 | Если какая-либо из вышеперечисленных проверок не прошла, сертификат не будет сформирован. |

| 7 | Если верификация прошла успешно, сертификат формируется с применением атрибутов, включенных в запрос. Сформированный сертификат помещается в соответствующую секцию SignedData. |

| 8 | SignedData помещается в цифровой конверт и посылается отправителю запроса. Транспортные механизмы находятся вне зоны ответственности SET. |

Рассылка CRL CRL представляет собой механизм, определенный Х.509, и предназначенный для публикации и рассылки списков выведенных из употребления сертификатов, срок действия которых еще не истек. Когда корневой СА актуализует свой CRL, он посылает его каждому центру сертификации платежной системы. Когда нижерасположенный центр сертификации актуализует свой CRL, он рассылает его своим СА платежных систем. CRL рассылаются в секции SignedData сообщений CRLNotification согласно следующему алгоритму.

| Шаг | Действие |

| 1 | Сформировать CRLNotificationTBS:

|

| 2 | Подписать содержимое, используя сертификат подписи СА. Установить тип содержимого равным id-set-content-CRLNotificationTBS |

| 3 | Внести новый CRL в CRL-секцию SignedData. Вложить CRL в сертификационную секцию сообщения. |

| 4 | Закодировать и вложить в цифровой конверт подписанное сообщение CRLNotification. Следует заметить, что это не SET-сообщение. SignedData подвергается DER-кодированию и вкладывается в цифровой конверт MIME. |

| Название поля | Описание |

| CRL-Notification | S(CA, CRLNotificationTBS) |

| CRL-NotificationTBS | {Date, CRLThumbprint} |

| Дата | Дата, когда сформировано сообщение |

| CRLThumbprint | Оттиск CRL, заключенный в CRL-секцию SignedData |

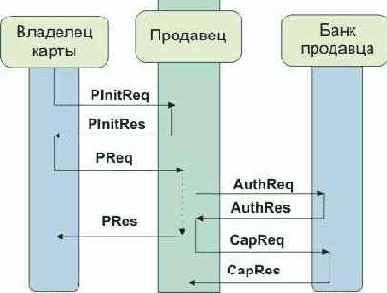

| Шаг | Действие |